Сингулярное разложение матрицы

Т

Теорема (о сингулярном разложении). Для матрицы $ A \in \mathbb R^{m\times n} $, $ \operatorname{rank} (A)=\mathfrak r $ существует представление ее в виде произведения

$$ A=V \Sigma W^{\top} \, . $$

Здесь

- $ V \in \mathbb R^{m\times m} $ и $ W \in \mathbb R^{n\times n} $ — ортогональные матрицы;

- матрица $ \Sigma \in \mathbb R^{m\times n} $ имеет ненулевыми только элементы $ \sigma_{jj}=\sigma_j $ при $ j\in \{1,\dots, \mathfrak r \} $:

$$

\Sigma=\left( \begin{array}{cccc|c}

\sigma_1 & & & & \\

& \sigma_2 & & &\mathbb O_{{\mathfrak r}\times (n-{\mathfrak r})}\\

& &\ddots& & \\

& & & \sigma_{\mathfrak r} & \\

& & & & \\

\hline

&\mathbb O_{(m-{\mathfrak r})\times {\mathfrak r}} & & & \mathbb O_{(m-{\mathfrak r})\times (n-{\mathfrak r})}

\end{array}

\right)

$$

Числа $ \sigma_1, \sigma_2,\dots,\sigma_{\mathfrak r} $ расположены в порядке неубывания:

$$ \sigma_1\ge \sigma_2 \ge \dots \ge \sigma_{\mathfrak r} > 0 $$

и равны арифметическим квадратным корням из

матрицы $ A \cdot A^{\top} $

$$ \{\sigma_j= |\lambda_j| \}_{j=1}^{\mathfrak r} $$

где $ \lambda_1^2, \lambda_2^2,\dots, \lambda_{\mathfrak r}^2 $ — корни уравнения

$$ \det ( A \cdot A^{\top}-\lambda E) =0 \, . $$

Столбцы матрицы $ V $ являются собственными векторами матрицы $ A \cdot A^{\top} $:

$$ V= \left}| V_{}|\dots | V_{} \right],\ npu \ ( A \cdot A^{\top}-\lambda_j^2 E) V_{} = \mathbb O_{m\times 1} \, . $$

cтолбцы матрицы $ W $ являются собственными векторами матрицы $ A^{\top} \cdot A $:

$$ W= \left}|W_{}|\dots | W_{} \right],\ npu \ ( A^{\top} A -\lambda_j^2 E) W_{} = \mathbb O_{n\times 1} \, . $$

§

Подробнее

☞

ЗДЕСЬ.

Источники

. Rodrigues O. Des lois géométriques qui régissent les déplacements d’un système solide dans l’espace, et de la variation des coordonnées provenant de ces déplacements considérés indépendamment des causes qui peuvent les produire. Journal de Mathématiques Pures et Appliquées. 1840. V. 5, 380–440

. Проскуряков И.В. Сборник задач по линейной алгебре. М.Наука. 1974; задача N 896, задача 1570.

Все последующие рассуждения будут справедливы и для элементов любой природы, для которых умножение на $ 0_{} $ и $ 1_{} $ определяется как для чисел.

Countries with the Highest Suicide Rates

Suicide occurs throughout the world, affecting individuals of all nations, cultures, religions, genders, and classes. Other innate factors, such as disorders of the mind and abnormalities at birth, can heighten someone’s propensity for experiencing depression, whether as the occasional episode or a lifelong ailment. To lower the rates of deaths resulting from suicide, countries need to address many common underlying factors that add up and make someone more likely to choose suicide as an outlet. Depression rates are one factor that holds serious importance, but other factors to take into consideration are academic, performance, physical condition, mental health and well-being, economic standing, financial struggles, workplace performance, and overall life satisfaction.

In 2019, the ten countries with the highest suicide rates (number of suicides per 100k) were:

Data Structure

The following data elements are required or optional.

The more information provided the more accurate our analysis can be.

At a bare minimum, we need the time period, total number of applications tested in the dataset, and the list of CWEs and counts of how many applications contained that CWE.

If at all possible, please provide the additional metadata, because that will greatly help us gain more insights into the current state of testing and vulnerabilities.

Metadata

- Contributor Name (org or anon)

- Contributor Contact Email

- Time period (2019, 2018, 2017)

- Number of applications tested

- Type of testing (TaH, HaT, Tools)

- Primary Language (code)

- Geographic Region (Global, North America, EU, Asia, other)

- Primary Industry (Multiple, Financial, Industrial, Software, ??)

- Whether or not data contains retests or the same applications multiple times (T/F)

CWE Data

A list of CWEs w/ count of applications found to contain that CWE

If at all possible, please provide core CWEs in the data, not CWE categories.This will help with the analysis, any normalization/aggregation done as a part of this analysis will be well documented.

Note:

If a contributor has two types of datasets, one from HaT and one from TaH sources, then it is recommended to submit them as two separate datasets.HaT = Human assisted Tools (higher volume/frequency, primarily from tooling)TaH = Tool assisted Human (lower volume/frequency, primarily from human testing)

Почему уровень заболеваемости, а не частота?

Существует три основных источника данных. Мы определили их как Human-assisted Tooling (HaT), Tool-assisted Human (TaH) и raw Tooling.

Инструментарий и HaT — это генераторы высокочастотных находок. Инструменты ищут конкретные уязвимости и неустанно пытаются найти каждый экземпляр этой уязвимости и генерируют большое количество находок для некоторых типов уязвимостей. Посмотрите на межсайтовый скриптинг, который обычно бывает двух видов: это либо незначительная, изолированная ошибка, либо системная проблема. Когда это системная проблема, количество находок может исчисляться тысячами для одного приложения. Такая высокая частота заглушает большинство других уязвимостей, обнаруженных в отчетах или данных.

TaH, с другой стороны, обнаружит более широкий спектр типов уязвимостей, но с гораздо меньшей частотой из-за нехватки времени. Когда люди тестируют приложение и видят что-то вроде межсайтового скриптинга, они обычно находят три или четыре случая и останавливаются. Они могут определить системную находку и написать ее с рекомендациями по устранению в масштабах всего приложения. Нет необходимости (или времени) искать каждый экземпляр.

Предположим, мы возьмем эти два разных набора данных и попытаемся объединить их по частоте. В этом случае данные Tooling и HaT будут топить более точные (но широкие) данные TaH, и это хорошая часть того, почему такие вещи, как межсайтовый скриптинг, занимают столь высокие позиции во многих списках, в то время как их влияние обычно низкое или умеренное. Это связано с огромным количеством находок. (Межсайтовый скриптинг также достаточно легко тестировать, поэтому и тестов на него гораздо больше).

В 2017 году мы ввели использование показателя заболеваемости вместо этого, чтобы по-новому взглянуть на данные и чисто объединить данные Tooling и HaT с данными TaH. Показатель заболеваемости определяет, какой процент приложений имеет хотя бы один экземпляр уязвимости того или иного типа

Нам не важно, была ли эта уязвимость единичной или системной. Для наших целей это не имеет значения; нам просто нужно знать, сколько приложений имели хотя бы один экземпляр, что помогает получить более четкое представление о результатах тестирования по нескольким видам тестирования, не загромождая данные высокочастотными результатами

Это соответствует представлению, связанному с риском, поскольку злоумышленнику достаточно одного экземпляра для успешной атаки на приложение через категорию.

Почему не просто чистые статистические данные?

Результаты в этих данных в основном ограничены тем, что мы можем проверить автоматизированным способом. Поговорите с опытным специалистом по AppSec, и он расскажет вам о вещах, которые он находит, и о тенденциях, которые он видит, но которых еще нет в данных. Требуется время, чтобы люди разработали методики тестирования для определенных типов уязвимостей, а затем еще больше времени, чтобы эти тесты были автоматизированы и проведены на большом количестве приложений. Все, что мы находим, относится к прошлому и может не учитывать тенденции последнего года, которых нет в данных.

Поэтому мы выбираем только восемь из десяти категорий из данных, поскольку они неполные. Две другие категории взяты из опроса Топ-10 сообщества. Он позволяет специалистам, находящимся на передовой линии, проголосовать за то, что они считают самыми высокими рисками, которых может не быть в данных (и, возможно, никогда не будет выражено в данных).

UP X — лучшие способы поднимать бабки

За несколько лет существования, эта платформа привлекла свыше 4 миллионов игроков. Сюда постоянно добавляют новые игры, в онлайне постоянно тысячи пользователей, для ввода и вывода предлагается множество разных способов (в том числе криптовалюта), даже принимают ставки на спорт и это далеко не всё.

На UP X не требуется регистрация, вход выполняется через аккаунты от других известных сервисов. После авторизации игрокам предлагается целый набор бонусов. Собирая их, удается делать ставки, не пополняя баланс. А если проявлять активность, повышается статус, что также дает различные бонусы.

У этого сайта действительно много преимуществ, поэтому при выборе игровой платформы, не появляется вопросов. Тут вам и кэшбэк, и халява каждые 15 минут, и партнерская программа с отчислениями в 10% от пополнений рефералами. Но самое главное, что у проекта положительная репутация и он стабильно выводит выигрыши.

Каков ваш процесс сбора и анализа данных?

Мы формализовали процесс сбора данных OWASP Top 10 на саммите Open Security Summit в 2017 году. Лидеры OWASP Top 10 и сообщество в течение двух дней занимались формализацией прозрачного процесса сбора данных. Издание 2021 года — это второй раз, когда мы используем эту методику.

Мы публикуем объявление о сборе данных через доступные нам каналы социальных сетей, как проекта, так и OWASP. На странице проекта OWASP мы перечисляем элементы и структуру данных, которые мы ищем, а также способы их предоставления. В проекте на GitHub у нас есть примеры файлов, которые служат шаблонами. При необходимости мы работаем с организациями, чтобы помочь разобраться со структурой и сопоставлением с CWE.

Мы получаем данные от организаций, которые по профессии являются поставщиками услуг по тестированию, поставщиками баг-баунти, а также от организаций, которые предоставляют данные о внутреннем тестировании. Получив данные, мы собираем их вместе и проводим тщательный анализ того, как CWE соотносятся с категориями риска. Некоторые CWE пересекаются, а другие очень тесно связаны между собой (например, криптографические уязвимости). Любые решения, связанные с представленными исходными данными, документируются и публикуются, чтобы быть открытыми и прозрачными в отношении того, как мы нормализовали данные.

Для включения в Топ-10 мы рассматриваем восемь категорий с самыми высокими показателями распространенности. Мы также смотрим на результаты опроса сообщества по Топ-10, чтобы увидеть, какие из них уже могут присутствовать в списке Топ-10. Две категории получившие больше всего голосов, которые еще не присутствуют в списке, будут отобраны в Топ-10. После того как все десять были отобраны, мы применили обобщенные коэффициенты эксплуатационной пригодности и воздействия, чтобы помочь ранжировать Топ-10 2021 в порядке, основанном на риске.

Лучшие процессоры на Socket LGA 2011

Ниже приведена таблица со списком лучших процессоров для Socket LGA 2011. Процессоры в данном списке отсортированы от самых производительных до более простых моделей. Для оценки уровеня производительности использовался тест PassMark CPU Mark.

| Название процессора | Цена на Aliexpress | Тактовая частота | Ядра | Потоки | Производительность(больше — лучше) |

| Intel Xeon E5-2697 v2 | 2.70 GHz | 12 | 24 | 14,282 | |

| Intel Xeon E5-2696 v2 | 2.50 GHz | 12 | 24 | 14,250 | |

| Intel Xeon E5-2695 v2 | 2.40 GHz | 12 | 24 | 13,394 | |

| Intel Xeon E5-2690 v2 | 3.00 GHz | 10 | 20 | 13,253 | |

| Intel Xeon E5-2680 v2 | 2.80 GHz | 10 | 20 | 12,605 | |

| Intel Xeon E5-4657L v2 | 2.40 GHz | 12 | 24 | 12,495 | |

| Intel Xeon E5-1680 v2 | 3.00 GHz | 8 | 16 | 12,334 | |

| Intel Xeon E5-2667 v2 | 3.30 GHz | 8 | 16 | 12,298 | |

| Intel Xeon E5-2687W v2 | 3.40 GHz | 8 | 16 | 12,188 | |

| Intel Xeon E5-2692 v2 | 2.20 GHz | 12 | 24 | 12,119 | |

| Intel Xeon E5-2673 v2 | 3.30 GHz | 8 | 16 | 11,919 | |

| Intel Xeon E5-2670 v2 | 2.50 GHz | 10 | 20 | 11,525 | |

| Intel Xeon E5-1660 v2 | 3.70 GHz | 6 | 12 | 10,425 | |

| Intel Xeon E5-2658 v2 | 2.40 GHz | 10 | 20 | 10,280 | |

| Intel Xeon E5-2660 v2 | 2.20 GHz | 10 | 20 | 10,275 | |

| Intel Xeon E5-2690 | 2.90 GHz | 8 | 16 | 9,995 | |

| Intel Xeon E5-2650 v2 | 2.60 GHz | 8 | 16 | 9,981 | |

| Intel Core i7-4960X | 3.60 GHz | 6 | 12 | 9,836 | |

| Intel Xeon E5-2689 | 2.60 GHz | 8 | 16 | 9,806 | |

| Intel Xeon E5-4627 v2 | 3.30 GHz | 8 | 8 | 9,320 | |

| Intel Core i7-4930K | 3.40 GHz | 6 | 12 | 9,226 | |

| Intel Xeon E5-2680 | 2.70 GHz | 8 | 16 | 9,213 | |

| Intel Xeon E5-2687W | 3.10 GHz | 8 | 16 | 9,116 | |

| Intel Xeon E5-2670 | 2.60 GHz | 8 | 16 | 9,032 | |

| Intel Xeon E5-2651 v2 | 1.80 GHz | 12 | 24 | 9,030 | |

| Intel Xeon E5-1650 v2 | 3.50 GHz | 6 | 12 | 9,019 | |

| Intel Xeon E5-2643 v2 | 3.50 GHz | 6 | 12 | 8,867 | |

| Intel Core i7-3960X | 3.30 GHz | 6 | 12 | 8,624 | |

| Intel Xeon E5-2648L v2 | 1.90 GHz | 10 | 20 | 8,611 | |

| Intel Xeon E5-2665 | 2.40 GHz | 8 | 16 | 8,544 | |

| Intel Core i7-3970X | 3.50 GHz | 6 | 12 | 8,460 | |

| Intel Xeon E5-4650 | 2.70 GHz | 8 | 16 | 8,337 | |

| Intel Xeon E5-1660 | 3.30 GHz | 6 | 12 | 8,320 | |

| Intel Xeon E5-4650L | 2.60 GHz | 8 | 16 | 8,167 | |

| Intel Xeon E5-1650 | 3.20 GHz | 6 | 12 | 8,150 | |

| Intel Core i7-3930K | 3.20 GHz | 6 | 12 | 8,140 | |

| Intel Xeon E5-2660 | 2.20 GHz | 8 | 16 | 8,123 | |

| Intel Xeon E5-2640 v2 | 2.00 GHz | 8 | 16 | 7,888 | |

| Intel Xeon E5-2650L v2 | 1.70 GHz | 10 | 20 | 7,475 | |

| Intel Xeon E5-2630 v2 | 2.60 GHz | 6 | 12 | 7,434 | |

| Intel Xeon E5-2667 | 2.90 GHz | 6 | 12 | 7,393 | |

| Intel Xeon E5-4640 | 2.40 GHz | 8 | 16 | 7,308 | |

| Intel Xeon E5-2650 | 2.00 GHz | 8 | 16 | 7,300 | |

| Intel Xeon E5-2628L v2 | 1.90 GHz | 8 | 16 | 7,181 | |

| Intel Xeon E5-4607 v2 | 2.60 GHz | 6 | 12 | 6,986 | |

| Intel Xeon E5-4620 | 2.20 GHz | 8 | 16 | 6,830 | |

| Intel Xeon E5-2637 v2 | 3.50 GHz | 4 | 8 | 6,664 | |

| Intel Core i7-4820K | 3.70 GHz | 4 | 8 | 6,574 | |

| Intel Xeon E5-1620 v2 | 3.70 GHz | 4 | 8 | 6,527 | |

| Intel Xeon E5-4610 | 2.40 GHz | 6 | 12 | 6,460 | |

| Intel Xeon E5-2630L v2 | 2.40 GHz | 6 | 12 | 6,337 | |

| Intel Xeon E5-4617 | 2.90 GHz | 6 | 6 | 6,298 | |

| Intel Xeon E5-2620 v2 | 2.10 GHz | 6 | 12 | 6,251 | |

| Intel Xeon E5-2640 | 2.50 GHz | 6 | 12 | 6,247 | |

| Intel Xeon E5-2630 | 2.30 GHz | 6 | 12 | 6,092 | |

| Intel Xeon E5-2658 | 2.10 GHz | 8 | 16 | 6,073 | |

| Intel Xeon E5-2650L | 1.80 GHz | 8 | 16 | 5,929 | |

| Intel Xeon E5-1620 | 3.60 GHz | 4 | 8 | 5,875 | |

| Intel Core i7-3820 | 3.60 GHz | 4 | 8 | 5,874 | |

| Intel Xeon E5-2643 | 3.30 GHz | 4 | 8 | 5,557 | |

| Intel Xeon E5-2630L | 2.00 GHz | 6 | 12 | 5,476 | |

| Intel Xeon E5-2620 | 2.00 GHz | 6 | 12 | 5,205 | |

| Intel Xeon E5-1607 v2 | 3.00 GHz | 4 | 4 | 4,348 | |

| Intel Xeon E5-2648L | 1.80 GHz | 8 | 16 | 4,235 | |

| Intel Xeon E5-2609 v2 | 2.50 GHz | 4 | 4 | 3,851 | |

| Intel Xeon E5-1607 | 3.00 GHz | 4 | 4 | 3,758 | |

| Intel Xeon E5-1603 | 2.80 GHz | 4 | 4 | 3,488 | |

| Intel Xeon E5-4603 | 2.00 GHz | 4 | 8 | 3,391 | |

| Intel Xeon E5-2637 | 3.00 GHz | 2 | 4 | 2,978 | |

| Intel Xeon E5-2603 v2 | 1.80 GHz | 4 | 4 | 2,751 | |

| Intel Xeon E5-2609 | 2.40 GHz | 4 | 4 | 2,640 | |

| Intel Xeon E5-2603 | 1.80 GHz | 4 | 4 | 2,362 |

Обратите внимание, здесь приводятся только самые мощные процессоры. Полный список всех поддерживаемых процессоров можно посмотреть в статье про Socket LGA 2011

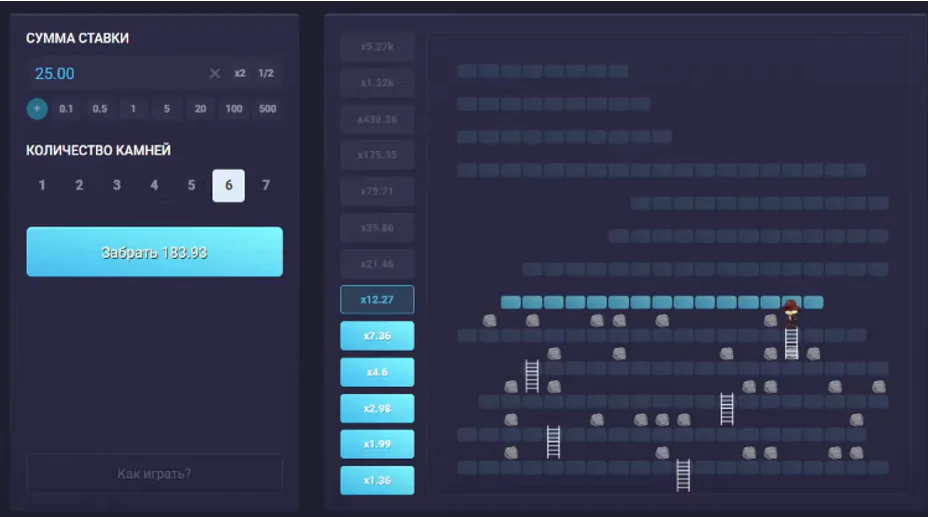

Тактики UP X лесенка

Данная игра UP X выглядит поинтереснее и под неё тоже есть крутая тактика. Сразу скажем, что здесь бессмысленно выставлять небольшое количество камней, потому что коэффициенты будут слишком низкие. Лучше выбирать 5-6 камней и сделав всего 3-4 шага, получить более солидный выигрыш. Также лучше не играть мизерные суммы, ставить хотя бы по 10% от банка.

Сделали ставку 25 рублей, теперь начинаем двигаться. Попробуйте начать с центра, а потом ставить лесенки левее и правее от предыдущих. Так на второй линии нужно выбрать ячейку чуть левее, не третьей чуть правее, потом опять левее, потом снова правее. Выглядеть это будет следующим образом:

Поставив всего 5 лесенок удается ловить коэффициент 7.36. При нашей ставке в 25 рублей выигрыш составил 183.93 рубля. Вполне неплохо и по данной технике можно играть, даже не увеличивая сумму ставки:

Есть и ещё один вариант выбирать ячейки для следующего хода – это те места, куда перед этим падал камень. Как правило, в один и тот же столбик булыжник прилетает редко, особенно когда играешь на 1-2 камнях.

Теория регрессионного анализа

Модель из категории «обучение с учителем», устанавливающая связь между одним или несколькими независимыми признааками (предикторами) и завсимыми континуальным призаком. В линейной регрессии моделью зависимости является формула прямой линии.

Простая линейная регрессия

Простая (одномерная) линейная регрессия (модель с одним предиктором) аппроксимируется всем известной со школы функцией прямой линии

y=kx+b\Large y=kx+by=kx+b с той лишь разницей, что теперь нужно добавить случайную ошибку ϵ\epsilonϵ:

yi=β+β1xi+ϵi\Large y_i = \beta_0 + \beta_1 x_i + \epsilon_iyi=β+β1xi+ϵi

где

- yiy_iyi — зависимая переменная (отклик)

- xix_ixi — известная константа (значение объясняющей переменной, измерянной в i-ом эксперименте)

- β\beta_0β, β1\beta_1β1 — параметры модели (свободный член и угловой коэффициент).

- ϵi\epsilon_iϵi — случайная ошибка

Графически она выглядит следующим образом:

Множественная линейная регрессия

Для простоты примем, что x=1x_0 = 1x=1. Тогда в общем случае форма линейной регрессии выглядит следующим так:

∀h∈H,h(x⃗)=wx+w1x1+w2x2+⋯+wmxm=∑i=mwixi=x⃗Tw⃗\Large \begin{array}{rcl} \forall h \in \mathcal{H}, h\left(\vec{x}\right) = w_0 x_0 + w_1 x_1 + w_2 x_2 + \cdots + w_m x_m \\ = \sum_{i=0}^m w_i x_i = \vec{x}^T \vec{w} \end{array}∀h∈H,h(x)=wx+w1x1+w2x2+⋯+wmxm=∑i=mwixi=xTw

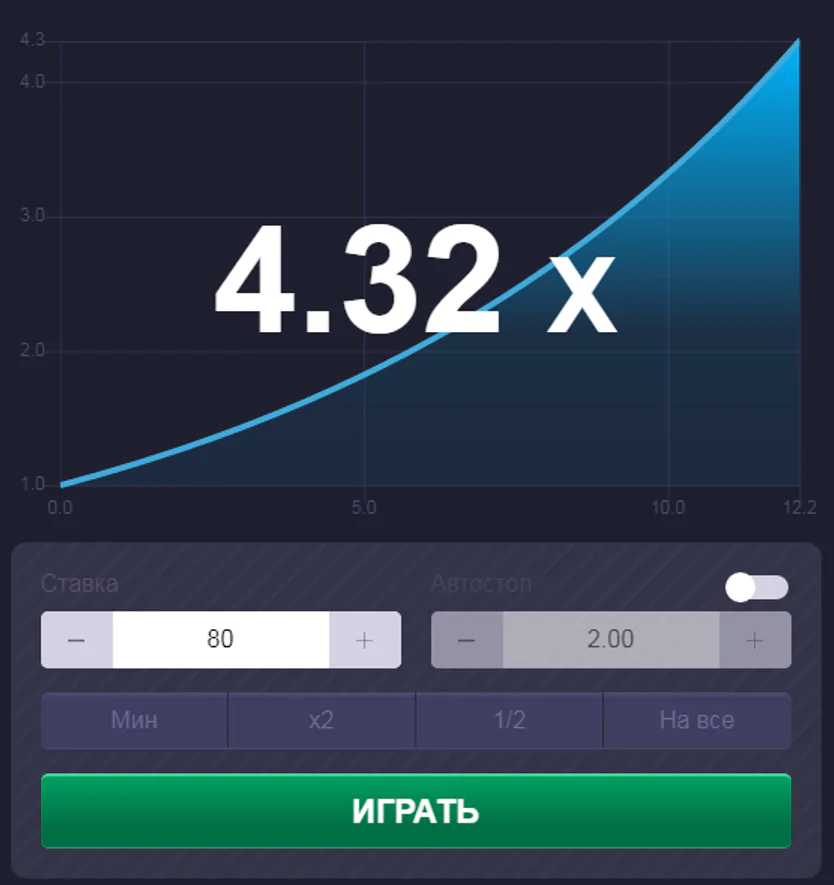

UP X — тактика краш

Начнем со стратегии для самой популярной игры на данном сайте. Это будет тактика в краше UP X, простая, но приносящая неплохой профит. Суть такая, нужно выбрать минимальную ставку (2%-3% от баланса) и удваивать её после каждого проигрыша. Задача – поймать коэффициент больше 2. Предположим, вы начнете с 10 рублей:

На 1.41 график обвалился, поэтому приходится удваивать ставку. При этом, автоматический стоп выключен, нужно самостоятельно нажимать кнопку для выхода из игры. Делаем ставку уже 20 рублей и продолжаем:

Опять неудача, график не поднялся выше 1.2, но это не проблема, нужно просто увеличить сумму ставки до 40 рублей:

Опять слив, 3 раза подряд Краш не поднимается даже до 2х, что бывает крайне редко. Ставим 80 рублей и следим за игрой:

Удалось продержаться до 4.32 (хотя нужно было выходить на 2х). В итоге, поставлено было 10+20+40+80=150 слитков, а выигрыш составил 80*4.32=345.6 слитков. Получается больше, чем в два раза. Тут главное не жадничать, забирать выигрыш пораньше, иначе сумма ставки быстро растет и становится неподъёмной.

Suicide in Sweden

In 2019, Sweden had 14.7 suicides per 100,000 people. Historically, Sweden has had a high suicide rate, with the most suicides in the developed world during the 1960s. That may have been due, at least in part, to cultural attitudes regarding suicide and long, dark winters, particularly in the northern regions. The government responded to the crisis with social welfare and mental health services, and the numbers have dropped dramatically. Today, Scandinavian countries – Norway, Sweden, Denmark, and Finland – have very high happiness rates and relatively low suicide rates. However, the dark winters – 20 hours of darkness or more in each day in some areas – causes seasonal affective disorder (SAD), a form of depression, which has been known to correlate with higher rates of suicide.

Euthanasia, or physician-assisted suicide, is still illegal in Sweden but is accepted in some instances. A physician may not administer lethal drugs to a terminally ill patient, but he or she may end life support of the patient requests doing so and demonstrates that they understand the consequences. This form of physician-assisted suicide, known as passive euthanasia, is not included in suicide statistics. Active euthanasia, when a physician administers lethal drugs to a terminally ill patient with the patient and family’s consent, may soon become legal in Sweden, as it is becoming more accepted in European countries.

What is Common Weakness Enumeration Scoring?

The overseeing body has four methodologies:

- Common Weakness Risk Analysis Framework (CWRAF). This is used along with CWSS to provide a company with their own personal Top X numbered list of most prevalent weaknesses.

- Prioritizing weaknesses based upon your organization’s mission. Not every company needs to fix all of the things at once. This method allows you to address your most pressing needs in a way that maintains the integrity, reliability, and functionality of your software.

- CWE Top 25 most dangerous software errors. Mitre updates this list every so often with the help of more than 20 industry specialists. It contains the most common weaknesses as noted for the time.

- Common Weakness Scoring System (CWSS). The CWSS allows developers to prioritize issues with flexibility, collaboration, and consistency.

An Overview of the CWE Top 25 and On the Cusp Latest Updates

Read the Blog

How Do We Measure Vulnerability?

The CWSS helps developers sift through hundreds of bugs that can be found in their code. However, automated tools can also be used for custom scoring and vulnerability scans, but bear in mind that each tool will produce its own score.

CWSS utilizes the following to maintain consistency:

- A common framework drives toward uniformity and ease of use and access.

- Quantitative measurements can help teams determine the scope of a fix.

- Customized prioritization works with CWRAF to help users find the most pressing kinds of weaknesses to improve their software and security.

Suicide in South Korea

According to the World Health Organization, the suicide rate in South Korea is the fourth highest in the world. One factor in its high suicide rate is suicides among the elderly. Traditionally, children have been expected to care for their aging parents; however, because this system has mostly disappeared in the twenty-first century, many older adults commit suicide, rather than feel like they are a financial burden on their families. In addition to the elderly, students have higher-than-average suicide rates, at least partly because they feel high levels of pressure to succeed academically. When they do not achieve their goals, they may feel that they have dishonored their families. Alcohol use, sleep deprivation, stress, and poor social relationships can put students at increased risk of suicide.

One of the most common methods of committing suicide in South Korea is poisoning via carbon monoxide. Additionally, many choose to jump off a bridge. In Seoul, the Mapo Bridge has earned the nickname «The Bridge of Death» or «Suicide Bridge» because of how many people jump off it. The government of South Korea is making efforts to curb the suicide epidemic. It strives to increase mental healthcare access, a necessity as 90% of suicide victims in South Korea may have a diagnosable and treatable mental health condition. It is also providing education to community leaders to help prevent suicides at a local level.

Тактика на минер

Под данный режим придумано больше всего стратегий, потому что он многим нравится. Есть отличная UP X тактика с 1 рубля, по которой вы сможете перекрывать расходы и не сильно рисковать. Начинайте с минимальной ставки и выставляйте 5 бомб на поле, в этом случае, открыв всего 4 ячейки, вы сможете забрать коэффициент 2.48:

Какие именно окошки будут открываться не важно, можете даже использовать автоподбор. Если не повезло, удваиваешь ставку и продолжаешь это делать, пока не выиграешь

Даже если дойдешь до ставки в 32 рубля и только она выиграет, в общей сложности теряешь 1+2+4+8+16+32=63, а выигрываешь 79.36.

Как структурированы категории

Несколько категорий изменились по сравнению с предыдущим выпуском OWASP Top 10. Ниже приводится краткое описание изменений в категориях.

Предыдущие усилия по сбору данных были сосредоточены на предписанном подмножестве 30 CWE, а в дальнейшем предлагалось получить дополнительные результаты. Мы узнали, что организации в основном фокусировались только на этих 30 CWE и редко добавляли дополнительные CWE, которые они видели. В этой версии мы открыли анкету и просто попросили предоставить данные, без ограничений по CWE. Мы попросили указать количество приложений, протестированных за определенный год (начиная с 2017 года), и количество приложений, в которых при тестировании был обнаружен хотя бы один экземпляр CWE. Такой формат позволил нам отследить, насколько распространен каждый CWE в популяции приложений. Мы игнорируем частоту для наших целей; хотя она может быть необходима в других ситуациях, она лишь скрывает фактическую распространенность в популяции приложений. Независимо от того, имеет ли приложение четыре экземпляра CWE или 4 000 экземпляров, это не является частью расчета для Топ-10. Мы перешли от примерно 30 CWE к почти 400 CWE для анализа в наборе данных. В будущем мы планируем провести дополнительный анализ данных в качестве дополнения. Столь значительное увеличение количества CWE потребовало внесения изменений в структуру категорий.

Мы потратили несколько месяцев на группировку и категоризацию CWE и могли бы продолжать еще несколько месяцев. В какой-то момент нам пришлось остановиться. Существуют типы CWE как по основной причине, так и по симптомам, где основная причина — это «криптографический сбой» и «неправильная конфигурация», а симптомы — «раскрытие конфиденциальных данных» и «отказ в обслуживании». Мы решили сосредоточиться на основной причине, когда это возможно, поскольку это более логично для предоставления рекомендаций по идентификации и устранению последствий. Сосредоточение внимания на основной причине, а не на симптоме, не является новой концепцией: в десятке лучших сочетаются симптомы и основные причины. CWE также представляют собой смесь симптомов и основных причин; мы просто более тщательно подходим к этому вопросу и указываем на них. В среднем 19,6 CWE на категорию в этом выпуске, с нижними границами от 1 CWE для A10:2021-Подделка запросов со стороны сервера (SSRF) до 40 CWE в A04:2021-Небезопасный дизайн . Эта обновленная структура категорий дает дополнительные преимущества для обучения, поскольку компании могут сосредоточиться на CWE, которые имеют смысл для языка/фреймворка.

Выражение через экспоненциал кососимметричной матрицы

Т

Теорема. Матрица $ A $ с определителем, равным $ 1 $, представима в виде

$$ A=e^S $$

с кососимметричной матрицей $ S $ тогда и только тогда, когда она ортогональна.

Доказательство достаточности. Для кососимметричной матрицы $ S $:

$$\left(\exp(S) \right)^{\top}= \left(E+S+\frac{S^2}{2}+ \frac{S^3}{3!}+\dots \right)^{\top}= $$

$$=E-S+\frac{S^2}{2}- \frac{S^3}{3!}+\dots = \exp(-S)= (\exp (S))^{-1} \, . $$

Ортогональная матрица третьего порядка

В пространстве $ \mathbb R^3 $ со стандартным скалярным произведением линейное преобразование

$$ X=PY $$

с ортогональной матрицей $ P_{3\times 3} $ с определителем равным $ +1 $ определяет операцию поворота твердого тела вокруг неподвижной точки, закрепленной в начале координат $ X=\mathbb O $.

Т

Теорема . Произвольное вращение твердого тела вокруг неподвижной точки, закрепленной в начале координат, задается ортогональной матрицей

$$

P=

\left(\begin{array}{ccc}

\cos \varphi \cos \psi — \cos \theta \sin \varphi \sin \psi & -\cos \varphi \sin \psi — \cos \theta \sin \varphi \cos \psi & \sin \varphi \sin \theta \\

\sin \varphi \cos \psi + \cos \theta \cos \varphi \sin \psi & -\sin \varphi \sin \psi + \cos \theta \cos \varphi \cos \psi & -\cos \varphi \sin \theta \\

\sin \psi \sin \theta & \cos \psi \sin \theta & \cos \theta

\end{array}

\right) \, .

$$

Доказательство. Матрицу $ P $ можно представить в виде произведения

$$

P=

\left(\begin{array}{rrr}

\cos \varphi & — \sin \varphi & 0 \\

\sin \varphi & \cos \varphi & 0 \\

0 & 0 & 1

\end{array}

\right) \cdot

\left(\begin{array}{rrr}

1 & 0 & 0 \\

0 & \cos \theta & — \sin \theta \\

0 & \sin \theta & \cos \theta

\end{array}

\right) \cdot

\left(\begin{array}{rrr}

\cos \psi & — \sin \psi & 0 \\

\sin \psi & \cos \psi & 0 \\

0 & 0 & 1

\end{array}

\right)

$$

трех ортогональных матриц. Первая матрица определяет вращение вокруг оси $ Oz $ на угол $ \varphi $.

Ортогональная матрица четвертого порядка: кватернионы

Матрица

$$

\left(\begin{array}{rrrr}

x_0 & -x_1 & -x_2 & -x_3 \\

x_1 & x_0 & -x_3 & x_2 \\

x_2 & x_3 & x_0 & -x_1 \\

x_3 & -x_2 & x_1 & x_0

\end{array}

\right)

$$

является ортогональной если $ \sqrt{x_0^2+x_1^2+x_2^2+x_3^2}=1 $. Если не накладывать последнего условия, то множество подобных матриц

$$ \{ x_0 E +x_1 \mathbf I +x_2 \mathbf J + x_3 \mathbf K \ \mid \ (x_0,x_1,x_2,x_3) \in \mathbb R^4 \} \ $$

при

$$

E=\left(\begin{array}{cccc}

1 & 0 & 0 & 0 \\

0 & 1 & 0 & 0 \\

0 & 0 & 1 & 0 \\

0 & 0 & 0 & 1

\end{array}

\right), \

\mathbf I =

\left(\begin{array}{rrrr}

0 & -1 & 0 & 0 \\

1 & 0 & 0 & 0 \\

0 & 0 & 0 & -1 \\

0 & 0 & 1 & 0

\end{array}

\right), \

\mathbf J =

\left(\begin{array}{rrrr}

0 & 0 & -1 & 0 \\

0 & 0 & 0 & 1 \\

1 & 0 & 0 & 0 \\

0 & -1 & 0 & 0

\end{array}

\right), \

\mathbf K=

\left(\begin{array}{rrrr}

0 & 0 & 0 & -1 \\

0 & 0 & -1 & 0 \\

0 & 1 & 0 & 0 \\

1 & 0 & 0 & 0

\end{array}

\right)

$$

оказывается замкнутым относительно операций сложения и умножения. Это множество тесно связано со множеством гиперкомплексных чисел, известных как .

Process

At a high level, we plan to perform a level of data normalization; however, we will keep a version of the raw data contributed for future analysis. We will analyze the CWE distribution of the datasets and potentially reclassify some CWEs to consolidate them into larger buckets. We will carefully document all normalization actions taken so it is clear what has been done.

We plan to calculate likelihood following the model we developed in 2017 to determine incidence rate instead of frequency to rate how likely a given app may contain at least one instance of a CWE. This means we aren’t looking for the frequency rate (number of findings) in an app, rather, we are looking for the number of applications that had one or more instances of a CWE. We can calculate the incidence rate based on the total number of applications tested in the dataset compared to how many applications each CWE was found in.

In addition, we will be developing base CWSS scores for the top 20-30 CWEs and include potential impact into the Top 10 weighting.

Как данные используются для выбора категорий

В 2017 году мы отобрали категории по уровню заболеваемости для определения вероятности, а затем проранжировали их путем обсуждения на основе десятилетнего опыта по Эксплуатационной способности, Обнаруживаемости (также вероятности) и Технического воздействия. В 2021 году мы хотим использовать данные по эксплуатационной пригодности и (техническому) воздействию, если это возможно.

Мы загрузили OWASP Dependency Check и извлекли оценки CVSS Эксплоит и Воздействие, сгруппированные по связанным CWE. Это потребовало довольно много исследований и усилий, поскольку все CVE имеют оценки CVSSv2, но в CVSSv2 есть недостатки, которые CVSSv3 должен устранить. После определенного момента времени всем CVE присваивается оценка по CVSSv3. Кроме того, диапазоны и формулы оценки были обновлены между CVSSv2 и CVSSv3.

В CVSSv2 оценки эксплойта и (технического) воздействия могли достигать 10.0, но формула снижала их до 60% для эксплойта и 40% для воздействия. В CVSSv3 теоретический максимум был ограничен 6.0 для Эксплойта и 4.0 для Воздействия. С учетом весовых коэффициентов, оценка воздействия сместилась выше, почти на полтора балла в среднем по CVSSv3, а эксплуатационная пригодность сместилась почти на полбалла ниже в среднем.

В Национальной базе данных уязвимостей (NVD), извлеченной из OWASP Dependency Check, имеется 125 тыс. записей о сопоставлении CVE с CWE, и 241 уникальный CWE сопоставлен с CVE. 62 тыс. карт CWE имеют оценку CVSSv3, что составляет примерно половину всей совокупности в наборе данных.

Для первой десятки 2021 мы рассчитали средние оценки эксплойтов и воздействия следующим образом. Мы сгруппировали все CVE с оценками CVSS по CWE и взвесили оценки эксплойтов и воздействия по проценту от общего числа CVSSv3 + оставшееся число CVSSv2 для получения общего среднего значения. Мы сопоставили эти средние значения с CWE в наборе данных, чтобы использовать их в качестве оценок эксплойтов и (технического) воздействия.

![Ортогональная матрица [vmath]](http://moto-pride.ru/wp-content/uploads/0/b/c/0bc91c183c9861c367fa109e7f561440.png)